امنیت کامپیوتر قسمت بیست و یکم

در فصل 11 همچنین در مورد صلاحیت هایی که باید در هر مشاوری که برای این منظور استخدام می کنید به دنبال آن باشید، صحبت می کنیم. #####10

فریاک کردن

یکی از انواع تخصصی هک شامل نفوذ به سیستم های تلفنی است. این فوق تخصص هک به عنوان phreaking شناخته میشود. دیکشنری نیو هکر در واقع فریک را اینگونه تعریف می کند: «عمل استفاده از روش های شیطانی و عمدتاً غیرقانونی به منظور پرداخت نکردن نوعی قبض مخابراتی، سفارش، انتقال یا خدمات دیگر» (ریموند، 2003).

Phreaking نیاز به دانش نسبتاً قابل توجهی از مخابرات دارد و بسیاری از phreakers تجربه حرفه ای کار برای یک شرکت تلفن یا سایر مشاغل مخابراتی دارند. اغلب این نوع فعالیت به فناوری خاصی که برای به خطر انداختن سیستم های تلفن مورد نیاز است، بیشتر از دانستن تکنیک های خاص وابسته است.

شرایط حرفه ای

بیشتر اصطلاحات هکرها، همانطور که ممکن است متوجه شده باشید، مربوط به فعالیت (phreaking) یا شخصی است که فعالیت را انجام می دهد (تستر نفوذ).

در مقابل، اصطلاحات حرفهای امنیتی ابزارها، رویهها و سیاستهای مانع دفاعی را توصیف میکنند. این کاملاً منطقی است زیرا هک یک فعالیت تهاجمی است که بر روی مهاجمان و روشهای حمله متمرکز است، در حالی که امنیت یک فعالیت دفاعی است که با موانع و رویههای دفاعی مرتبط است.

دستگاه های امنیتی

اساسی ترین دستگاه امنیتی فایروال است. فایروال یک مانع بین شبکه و دنیای بیرون است. گاهی اوقات یک فایروال به شکل یک سرور مستقل، گاهی اوقات یک روتر، و گاهی اوقات نرم افزاری که روی یک ماشین اجرا می شود، به خود می گیرد.

فایروال به هر شکل فیزیکی که باشد، ترافیک ورودی و خروجی از شبکه را فیلتر می کند. یک سرور پراکسی اغلب با یک فایروال برای مخفی کردن آدرس IP شبکه داخلی و ارائه یک آدرس IP واحد (خود) به دنیای خارج استفاده می شود. فایروال ها و سرورهای پراکسی با تجزیه و تحلیل ترافیک (حداقل ورودی و در بسیاری از موارد خروجی) و مسدود کردن ترافیکی که توسط مدیر غیرمجاز شده است، از محیط محافظت می کنند. این دو محافظ اغلب توسط یک سیستم تشخیص نفوذ (IDS) تقویت می شوند. یک IDS به سادگی ترافیک را کنترل می کند و به دنبال فعالیت مشکوکی است که ممکن است نشان دهنده تلاش برای نفوذ باشد. ما این فناوری ها و سایر فناوری ها را در فصل 9 بررسی خواهیم کرد.

فعالیت های امنیتی

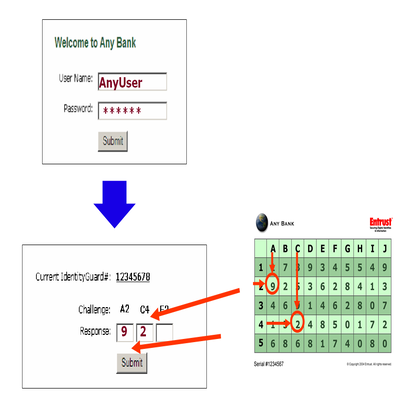

علاوه بر دستگاه ها فعالیت هایی داریم. احراز هویت اساسی ترین فعالیت امنیتی است. این صرفاً فرآیند تعیین این است که آیا اعتبار داده شده توسط یک کاربر یا یک سیستم دیگر (مانند نام کاربری و رمز عبور) مجاز به دسترسی به منبع شبکه مورد نظر هستند یا خیر. هنگامی که با نام کاربری و رمز عبور خود وارد سیستم می شوید، سیستم تلاش می کند تا نام کاربری و رمز عبور را احراز هویت کند. اگر احراز هویت شود، به شما اجازه دسترسی داده خواهد شد.

یکی دیگر از اقدامات حفاظتی حیاتی، حسابرسی است، که فرآیند بررسی گزارشها، سوابق، و رویهها برای تعیین اینکه آیا این موارد مطابق با استانداردها هستند یا خیر را برعهده دارد. این فعالیت در بسیاری از جاهای این کتاب ذکر خواهد شد و در چند فصل تمرکز قطعی خواهد بود.

قوانین ارسال دیدگاه در سایت