امنیت کامپیوتر قسمت نهم

امنیت کامپیوتر قسمت نهم

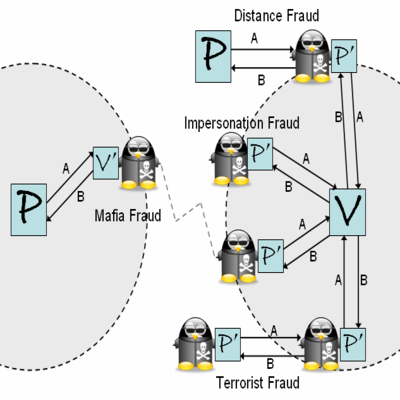

اساساً هر تکنیکی برای دور زدن امنیت، شکستن رمزهای عبور، نقض Wi-Fi یا به هر طریقی دسترسی واقعی به شبکه هدف در این دسته قرار می گیرد. این موضوع را به یک دسته بندی بسیار گسترده تبدیل می کند. با این حال، همه نقضها شامل سوءاستفادههای فنی نمیشوند. در واقع، برخی از موفقترین نقضها کاملاً غیرفنی هستند. مهندسی اجتماعی تکنیکی برای نقض امنیت یک سیستم با بهره برداری از طبیعت انسان به جای فناوری است. این مسیری بود که هکر معروف کوین میتنیک اغلب از آن استفاده می کرد. مهندسی اجتماعی از تکنیکهای کلاهبرداری استاندارد استفاده میکند تا کاربران را وادار کند اطلاعات مورد نیاز برای دسترسی به یک سیستم هدف را کنار بگذارند.

روش کار این نوع هک نسبتاً ساده است: هکر اطلاعات اولیه در مورد یک سازمان هدف را دریافت می کند و از آن برای به دست آوردن اطلاعات اضافی از کاربران سیستم استفاده می کند. در زیر نمونه ای از مهندسی اجتماعی در عمل آورده شده است.

با داشتن نام یک مدیر سیستم، ممکن است با فردی در بخش حسابداری کسب و کار تماس بگیرید و ادعا کنید که یکی از پرسنل پشتیبانی فنی شرکت است. ذکر نام مدیر سیستم به تأیید این ادعا کمک می کند و به شما امکان می دهد در تلاش برای اطمینان از جزئیات بیشتر در مورد مشخصات سیستم سؤال بپرسید. یک مزاحم زرنگ حتی ممکن است شخص حسابداری را مجبور کند که نام کاربری و رمز عبور را بگوید.

همانطور که می بینید، این روش بر این اساس است که مزاحم احتمالی چقدر می تواند افراد را دستکاری کند و در واقع ارتباط چندانی با مهارت های کامپیوتری ندارد. محبوبیت روزافزون شبکه های بی سیم باعث بروز انواع جدیدی از حملات شد. یکی از این فعالیت ها، جنگ راندن است. این نوع حمله شاخه ای از شماره گیری جنگ است.

با شماره گیری جنگی، یک هکر رایانه ای را برای تماس با شماره تلفن های متوالی تنظیم می کند تا زمانی که رایانه دیگری پاسخ دهد و سعی کند وارد سیستم خود شود. War-driving تقریباً همان مفهوم است که برای مکان یابی شبکه های بی سیم آسیب پذیر به کار می رود.

در این سناریو، هکر به سادگی در تلاش برای مکان یابی شبکه های بی سیم است. بسیاری از مردم فراموش می کنند که سیگنال شبکه بی سیم آنها اغلب تا 100 فوت گسترش می یابد (بنابراین، دیوارهای گذشته). در کنوانسیون DefCon در سال 2004 برای هکرها، یک مسابقه رانندگی جنگی برگزار شد که در آن شرکت کنندگان در سراسر شهر رانندگی می کردند و سعی می کردند تا جایی که می توانند شبکه های بی سیم آسیب پذیر را پیدا کنند (BlackBeetle, 2004). این نوع مسابقات اکنون در کنوانسیون های مختلف هک رایج است. نوآوری های اخیر فناوری، انواع جدیدی از رانندگی/شماره گیری جنگ را معرفی کرده است. اکنون ما پرواز جنگی داریم.

مهاجم از یک پهپاد خصوصی کوچک مجهز به نرمافزار شنود و کرک وایفای استفاده میکند، پهپاد را در منطقه مورد نظر پرواز میدهد و تلاش میکند به شبکههای بیسیم دسترسی پیدا کند. البته هک وای فای تنها یک نوع نقض است. اکنون ابزارهای شکستن رمز عبور معمولاً در اینترنت در دسترس هستند. در ادامه این کتاب به بررسی برخی از این موارد خواهیم پرداخت.

قوانین ارسال دیدگاه در سایت