امنیت کامپیوتر قسمت هفدهم

ابتدا مهاجم یک وب سایت فیشینگ ایجاد می کند. مثلا یک بانک را جعل می کند که ما آن را ABC Bank می نامیم. مهاجم میخواهد کاربران را به آنجا جذب کند تا بتواند رمزهای عبور آنها را بدزدد و از آنها در وبسایت بانک واقعی استفاده کند. از آنجا که بسیاری از کاربران آنقدر باهوش هستند که نمی توانند روی پیوندها کلیک کنند، او از مسمومیت DNS برای فریب آنها استفاده می کند.

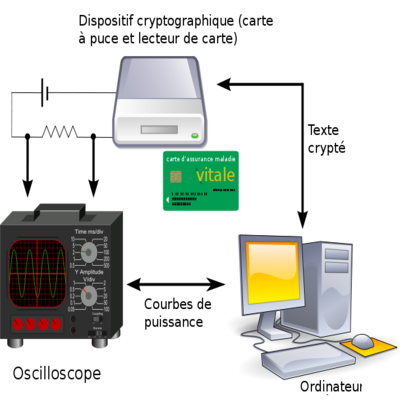

مهاجم سرور DNS خود را ایجاد می کند. (در واقع، این بخش نسبتا آسان است.) سپس دو رکورد را در آن سرور DNS قرار می دهد. اولین مورد برای وب سایت ABC Bank است که به سایت جعلی وی اشاره می کند تا سایت بانک واقعی. ورودی دوم برای دامنه ای است که وجود ندارد. مهاجم می تواند تا زمانی که ثبت دامنه را پیدا کند که وجود ندارد جستجو کند. برای اهداف تصویری، ما به آن به عنوان دامنه XYZ اشاره می کنیم. سپس مهاجم درخواستی را به سرور DNS در شبکه هدف ارسال می کند. به نظر می رسد این درخواست از هر آدرس IP در شبکه هدف باشد و از سرور DNS درخواست می کند دامنه XYZ را بازیابی کند.

بدیهی است که سرور DNS ورودی برای دامنه XYZ ندارد زیرا وجود ندارد. بنابراین شروع به انتشار درخواست در زنجیره فرمان خود و در نهایت به سرور DNS ارائه دهنده خدمات خود می کند. در هر مرحله از این فرآیند، مهاجم سیل پاسخهای جعلی را ارسال میکند که ادعا میکند از یک سرور DNS است که سرور مورد نظر سعی در درخواست رکورد از آن دارد، اما در واقع از سرور DNS خود میآید و آدرس IP دامنه XYZ را ارائه میدهد. در آن مرحله سرور DNS هکر پیشنهاد میکند تا انتقال منطقه را انجام دهد و تمام اطلاعات را با سرور مورد نظر مبادله کند. این اطلاعات شامل آدرس جعلی بانک ABC است. اکنون سرور DNS مورد نظر دارای ورودی برای ABC Bank است که به جای وب سایت واقعی بانک ABC به وب سایت هکر اشاره می کند. اگر کاربران در آن شبکه URL مربوط به ABC Bank را تایپ کنند، سرور DNS خود آنها را به سایت هکر هدایت می کند.

این حمله، مانند بسیاری دیگر، به آسیبپذیریهای سیستم هدف بستگی دارد. یک سرور DNS که به درستی پیکربندی شده است، هرگز نباید با سرور DNS که قبلاً در دامنه احراز هویت نشده است، انتقال منطقه را انجام دهد. با این حال، واقعیت تاسف بار این است که تعداد زیادی سرور DNS وجود دارد که به درستی پیکربندی نشده اند.

حملات جدید

بسیاری از تهدیدات مورد بحث در دو نسخه اول این کتاب هنوز هم امنیت شبکه را تهدید می کند. بدافزارها، DoS و سایر حملات از این دست امروزه به همان اندازه رایج هستند که 5 سال پیش یا حتی 10 سال پیش بودند.

یکی از پدیده های جدید Doxing است که فرآیند یافتن اطلاعات شخصی در مورد یک فرد و پخش آن اغلب از طریق اینترنت است. این می تواند هر گونه اطلاعات شخصی در مورد هر شخصی باشد. با این حال، اغلب علیه شخصیت های عمومی استفاده می شود. در هنگام نوشتن این کتاب، مدیر سیا هدف دکس قرار گرفت.

قوانین ارسال دیدگاه در سایت