امنیت کامپیوتر قسمت هشتم

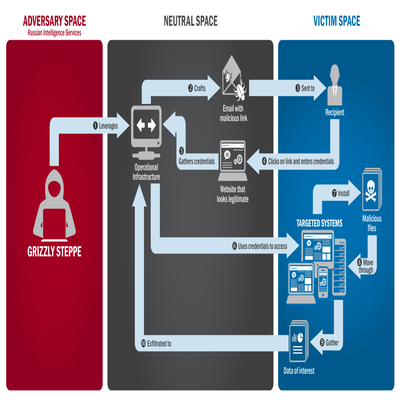

شهر تروا برای مدت طولانی در محاصره بود. مهاجمان نتوانستند وارد شوند، بنابراین اسب چوبی بزرگی ساختند و یک شب آن را در مقابل دروازه تروا رها کردند. صبح روز بعد ساکنان تروا اسب را دیدند و آن را هدیه ای فرض کردند، بنابراین اسب چوبی را به داخل شهر غلتاندند. بدون اینکه آنها بدانند، چند سرباز در داخل اسب پنهان شده بودند. عصر آن روز، سربازان اسب را ترک کردند، دروازه های شهر را باز کردند و مهاجمان همکار خود را به شهر راه دادند. اسب تروجان الکترونیکی نیز به همین روش کار می کند، به نظر می رسد نرم افزاری خوش خیم باشد، اما به طور مخفیانه یک ویروس یا نوع دیگری از بدافزار را از داخل کامپیوتر شما دانلود می کند.

دسته دیگری از بدافزارها که در حال حاضر در حال افزایش هستند، جاسوس افزارها هستند. Spyware به سادگی نرم افزاری است که به معنای واقعی کلمه از کارهایی که در رایانه خود انجام می دهید جاسوسی می کند. نرم افزارهای جاسوسی می توانند به سادگی یک کوکی باشند – یک فایل متنی که مرورگر شما ایجاد می کند و در هارد دیسک شما ذخیره می کند – که وب سایتی که بازدید کرده اید در دستگاه خود دانلود می کند و از آن برای شناسایی شما هنگام بازگشت به سایت استفاده می کند. با این حال، آن فایل مسطح می تواند توسط وب سایت یا وب سایت های دیگر خوانده شود. هر داده ای که فایل ذخیره می کند می تواند توسط هر وب سایتی بازیابی شود، بنابراین کل تاریخچه مرور اینترنت شما قابل ردیابی است. نرم افزارهای جاسوسی همچنین ممکن است شامل نرم افزارهایی باشند که تصاویر دوره ای از فعالیت های رایانه شما را می گیرند و آن ها را برای مهاجم ارسال می کنند.

شکل دیگری از نرم افزارهای جاسوسی به نام key logger، تمام ضربه های کلید شما را ضبط می کند. برخی از ثبتکنندههای کلید نیز اسکرینشاتهای دورهای از رایانه شما میگیرند. سپس داده ها برای بازیابی بعدی توسط شخصی که کلید ثبت کننده را نصب کرده است ذخیره می شود یا بلافاصله از طریق ایمیل ارسال می شود. در ادامه این کتاب درباره انواع خاصی از کلید نویس ها بحث خواهیم کرد.

بمب منطقی نرمافزاری است که تا زمانی که شرایط خاصی برآورده نشود، خاموش میماند. این شرط معمولاً تاریخ و زمان است. هنگامی که این شرط برآورده می شود، نرم افزار اقدامات مخربی مانند حذف فایل ها، تغییر پیکربندی سیستم یا شاید انتشار ویروس انجام می دهد. در فصل 5، “بدافزار”، بمب های منطقی و انواع دیگر بدافزارها را به تفصیل بررسی خواهیم کرد.

به خطر انداختن امنیت سیستم

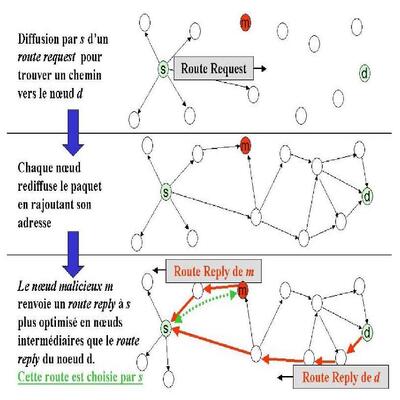

در ادامه به حملاتی می پردازیم که امنیت سیستم شما را نقض می کنند. این فعالیت همان چیزی است که معمولاً به آن هک می گویند، اگرچه این اصطلاحی نیست که خود هکرها استفاده می کنند. ما فقط در چند صفحه به اصطلاحات مناسب می پردازیم. با این حال، در این مرحله باید توجه داشت که کرک کلمه مناسب برای نفوذ به یک سیستم بدون اجازه، معمولا با نیت سوء است. هر حمله ای که برای نقض امنیت شما طراحی شده باشد، چه از طریق نقص سیستم عامل یا هر وسیله دیگری، می تواند به عنوان کرک طبقه بندی شود.

قوانین ارسال دیدگاه در سایت